DORA (Digital Operational Resilience Act)

Veröffentlicht am

12.12.2025

Aktualisiert am

12.12.2025

Lesezeit

2 min

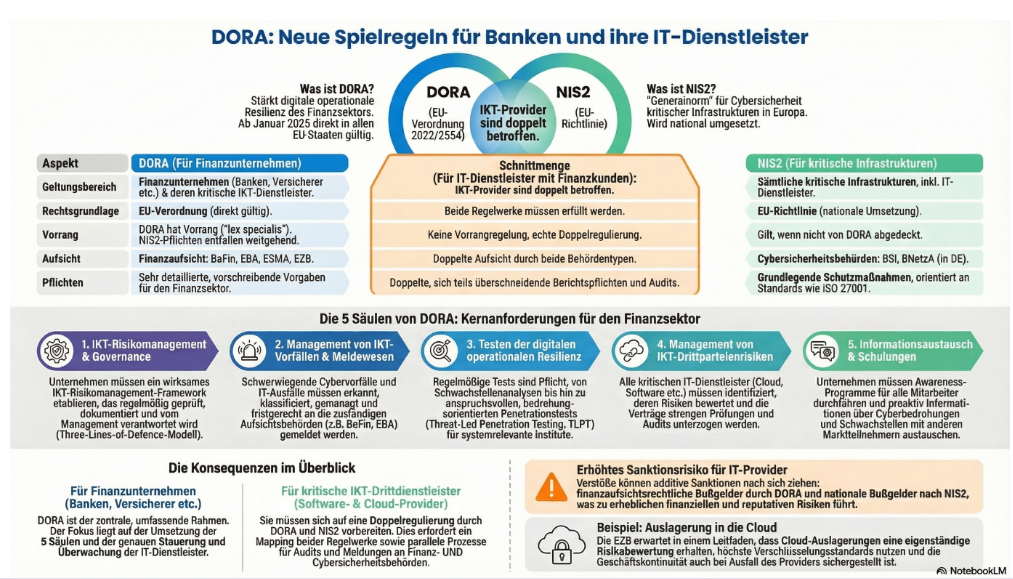

Definition

DORA (Verordnung (EU) 2022/2554) ist eine EU-Verordnung, die darauf abzielt, die digitale operationale Resilienz des gesamten europäischen Finanzsektors zu stärken. Sie schafft einen einheitlichen Rahmen, um sicherzustellen, dass Finanzunternehmen IT-Ausfällen, Cyberangriffen und digitalen Risiken standhalten, darauf reagieren und sich davon erholen könne.

Geltungsbereich von DORA

Die Verordnung gilt ab dem 17. Januar 2025 unmittelbar in allen EU-Mitgliedstaaten für

Finanzunternehmen: Dazu zählen Banken, Versicherungen, Zahlungsinstitute, Wertpapierfirmen, Krypto-Dienstleister und Pensionskassen und

IKT-Drittdienstleister: IT-Dienstleister, die kritische Funktionen für Finanzunternehmen bereitstellen (z. B. Cloud-Provider, Rechenzentren), fallen ebenfalls unter die Regulierung und können als „kritisch“ eingestuft werden.

Die fünf Kernsäulen von DORA

1. IKT-Risikomanagement Unternehmen müssen über ein umfassendes Framework verfügen, um IKT-Risiken zu identifizieren, zu schützen, zu erkennen und zu bewältigen. Dies erfordert eine Governance-Struktur, bei der die Geschäftsleitung (Management Body) die Verantwortung trägt und regelmäßig geschult wird.

2. Behandlung und Meldung von IKT-Vorfällen (Incident Reporting) Es gelten strenge Meldepflichten für schwerwiegende IKT-Vorfälle gegenüber den zuständigen Behörden (z. B. BaFin, EZB). Die Klassifizierungskriterien und Meldefristen sind harmonisiert, um Fragmentierung zu vermeiden.

3. Digitale operationale Resilienztests (Testing) Unternehmen müssen regelmäßige Tests durchführen (z. B. Schwachstellenscans). Für bedeutende Finanzunternehmen sind alle drei Jahre bedrohungsgeleitete Penetrationstests (TLPT – Threat-Led Penetration Testing) verpflichten.

TLPT-Methodik: Diese Tests basieren auf dem TIBER-EU-Rahmenwerk, simulieren reale Angriffsszenarien auf Live-Systeme und beinhalten verpflichtendes „Purple Teaming“ (Kooperation zwischen Angreifern und Verteidigern).

4. Management von IKT-Drittparteienrisiken (Third-Party Risk Management) Finanzunternehmen müssen Risiken durch IT-Dienstleister steuern. Dies beinhaltet vertragliche Mindeststandards, eine Strategie für das Auslagerungsrisiko und das Führen eines Informationsregisters über alle IKT-Dienstleister.

Kritische IKT-Dienstleister (CTPPs): Besonders wichtige Anbieter (z. B. Google Cloud, AWS, Microsoft) werden direkt von den europäischen Aufsichtsbehörden (ESAs) überwach.

5. Informationsaustausch (Information Sharing) Die Verordnung fördert den freiwilligen Austausch von Informationen und Intelligenz zu Cyberbedrohungen zwischen Finanzunternehmen, um das kollektive Bewusstsein und die Abwehrkräfte zu stärken.

Abgrenzung zu NIS2 DORA gilt als lex specialis (Spezialgesetz) für den Finanzsektor und hat Vorrang vor der NIS2-Richtlinie.

• Finanzunternehmen: Für sie gelten primär die DORA-Vorgaben; NIS2-Pflichten entfallen weitgehend (Ausnahme: bestimmte Meldepflichten beim BSI).

• IT-Dienstleister: Anbieter, die kritische Dienste für den Finanzsektor erbringen, können einer „Doppelregulierung“ unterliegen und müssen sowohl DORA- als auch NIS2-Anforderungen (als kritische Einrichtungen) erfüllen.

Aufsicht und Sanktionen

Die Aufsicht erfolgt durch nationale Behörden (z. B. BaFin) sowie auf europäischer Ebene durch die ESAs (EBA, ESMA, EIOPA) und die EZB. Bei Verstößen drohen strenge Bußgelder und aufsichtsrechtliche Maßnahmen. Kritische IKT-Drittanbieter unterliegen einer direkten Überwachung durch die ESAs, die auch Zwangsgelder verhängen können.

In diesem YouTube Video gibt es eine Zusammenfassung: DORA